参考书:计算机网络自顶向下方法(第6版)(黑皮书)

计算题

时延

- 处理时延:$d_{proc}$ 路由器处理时间

- 排队时延:$d_{queu}$ 前面还有分组未发送

- 传输时延:$d_{trans}=\frac{L}{R}$ 包的长度/链路传输速率(bps),发生在结点发送数据时

- 传播时延:$d_{prop}=\frac{d}{s}$ 链路距离/链路媒介的传播速率(m/s)

HTTP连接

HTTP/1.1的默认模式使用带流水线的持久连接

总请求数=document+reference

RTT=一个来回

非持续连接

每次请求都是2RTT

- 串行

- 并行parallel:根据并行的分组数量

持续性连接

最开始建立连接是2RTT,后面对reference的请求都是1RTT

- 带流水线pipeline:分组

- 不带流水线

TCP拥塞控制

cwnd,ssthresh,向下取整

- 慢启动:指数增长至ssthresh,进入拥塞避免

- 拥塞避免:一个一个地加

- 3个冗余ACK: 进入快速恢复

- 超时: ssthresh=cwnd/2,cwnd=1,根据情况

- 快速恢复:ssthresh=cwnd/2,cwnd=cwnd/2+3

- 轮数与发送的包数

校验和

- 带进位的加法,溢出则反卷

- 取反码

切片

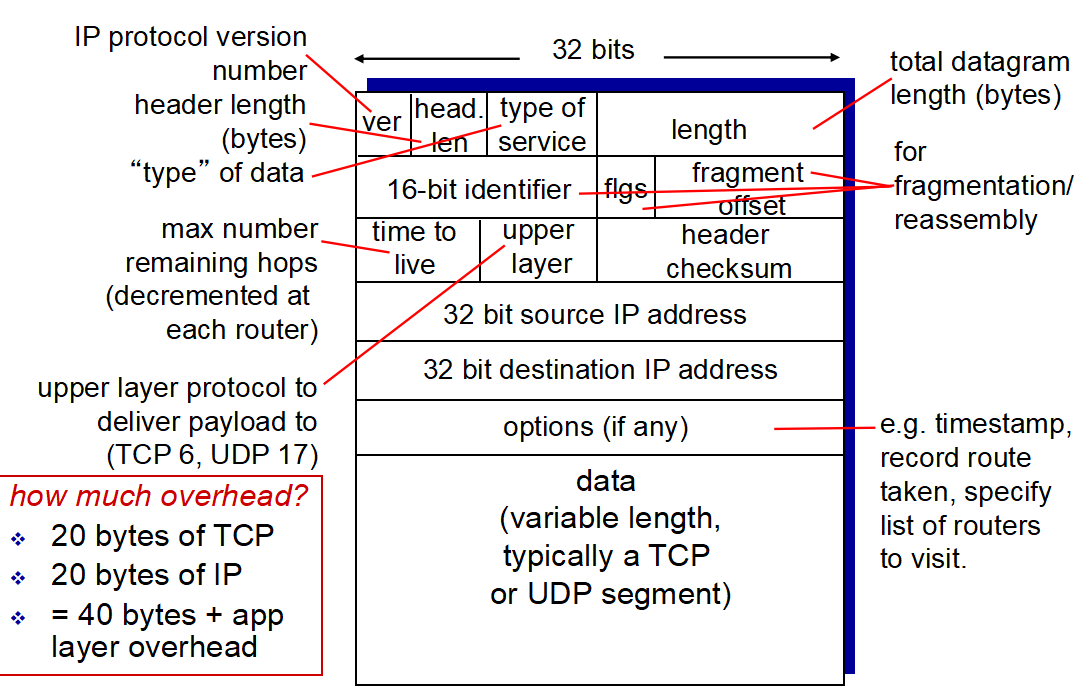

IP报文,字段:fragmentation、offset、flag

- 每一片能装载的数据=(MTU-IP header20bytes)

- flag=0表示已到最后一片

Dijkstra算法

- 遇到相同的情况,随机选

- 生成树

- 转发表

CRC

- 求余数

- 求校验码

IP地址

- 子网掩码

- 主机号,网络号

- 分配

CSMA/CD

- 检测到碰撞

- 开始侦听

- 开始重传

- 二进制指数退避

简答

SSL

是应用层协议,能增强TCP传输的安全性。通过程序员在应用层添加相关代码实现→HTTPS

P2P

与P2P技术相关的信息安全问题-通信/网络-与非网 (eefocus.com)

特点:

- 分布式,不会出现单点故障,具有更好的健壮性和抗毁性

- 缺乏统一管理

- 它需要在没有中心节点的情况下,提供身份验证、授权、数据信息的安全传输、数字签名、加密等机制。

- P2P节点在下载的同时又能够上传,如果在局域网内部有相当数量的用户使用P2P软件交换数据,就会使带宽迅速耗尽以致妨碍正常的网络访问。

安全风险:

- P2P信息共享与知识产权保护

- 目标节点过载攻击:

攻击者通过向某些特定目标节点发送大量的垃圾分组消息,耗尽目标节点的处理能力,这是一种拒绝服务类型的攻击。在一段时间之后,系统会认为目标节点已经失效退出,从而将目标节点从系统中删除。 - P2P带来的新型网络病毒传播问题:

通过P2P系统传播的病毒,波及范围大,覆盖面广,从而造成的损失会很大。

DNS

安全

https://www.infoq.cn/article/99aGZWZLewtVqJvgRtTh

- DNS DDoS

- 主要是通过耗尽DNS服务器资源,导致DNS服务器不能接受正常的DNS请求或不能正常应答DNS请求。

- 缓解:1.提升带宽;2.提升缓存应答能力;3.过滤或限制网络流量(拦截攻击者使用的 IP)

- 反射型DDoS

- 来自正常 DNS 解析器的 DNS 回答会被发回给受害者(被欺骗的 IP),而不是原攻击者的 IP,从而导致受害者受到 DDoS 攻击。

- 缓解:限制同一 IP 地址的 DNS 请求/回答速率。

- DNS缓存投毒

- 将访客从真正的网站重定向到恶意网站。

- 缓解:DNSSEC

- IP欺骗

- 缓解:使用 DNS 缓存服务器吸收大部分的 DNS 流量。

集中/分布

集中式的缺点:

- 单点故障

- 流量

- 维护

无线通信网络

关于无线通信网络安全问题的分析–中国期刊网 (chinaqking.com)

安全问题:

- 流量分析与流量侦听

- 篡改信息问题

- 窃听

防护:

- 信道加密

- 控制访问

- 身份认证

- 数据认证

校验方式

- CRC

- 硬件实现

- 检验不出来的情况:收到的位串虽然是错误的,但是恰巧能被生成多项式整除

- 校验和

- 适用于高层协议,如IP,TCP,UDP等。检错率低于CRC。

- 奇偶校验码

高层不用CRC的原因:CRC主要采用除的计算方式,比累加的(校验和)计算方式效率要低,而数据链路层用这种方法可以用硬件实现,但是网络层和传输层一般只能通过软件实现,那么效率就降低了。而且数据链路层已经提供了比较可靠的支持,所以高层就可以用这种检错率相对低一点的检错法

路由器

三层:网络+链路+物理

IP datagram经过路由器后,哪些字段会改变?

- TTL

- source IP

- checksum

- 如果有MAC地址,则源MAC和目的MAC都会改变

即插即用

- 交换机switch

- ARP,自学习

- 集线器hub

- 中继器repeater

TCP

拥塞控制和流量控制的区别

拥塞控制:拥塞控制是作用于网络的,它是防止过多的数据注入到网络中,避免出现网络负载过大的情况;常用的方法就是:慢启动、拥塞避免、快速恢复

流量控制:流量控制是作用于接收者的,它是控制发送者的发送速度从而使接收者来得及接收,防止分组丢失的。

SYN Flooding

原理:SYN攻击利用的是TCP的三次握手机制,攻击端利用伪造的IP地址向被攻击端发出请求,而被攻击端发出的响应报文将永远发送不到目的地,那么被攻击端在等待关闭这个连接(半连接)的过程中消耗了资源,如果有成千上万的这种连接,主机资源将被耗尽,从而达到攻击的目的。

DHCP

DHCP分配IP地址过程描述_OPBocai的博客-CSDN博客_dhcp分配ip

yiaddr=your ip address,即DHCP服务器提供给主机的IP

步骤:(目的MAC地址也全是广播)

| 步骤 | 源IP | 目的IP | yiaddr |

|---|---|---|---|

| DHCP discover | 0.0.0.0 | 255.255.255.255 | 0.0.0.0 |

| DHCP offer | server’s IP | 255.255.255.255 | offered ip |

| DHCP request | 0.0.0.0 | 255.255.255.255 | 0.0.0.0 |

| DHCP ok | server’s IP | 255.255.255.255 | offered ip |

DHCP服务器最终提供的东西:

- 分配IP(your ip address)

- DNS服务器的地址

- 主机第一跳(网关)的地址

- 子网掩码

报文

HTTP

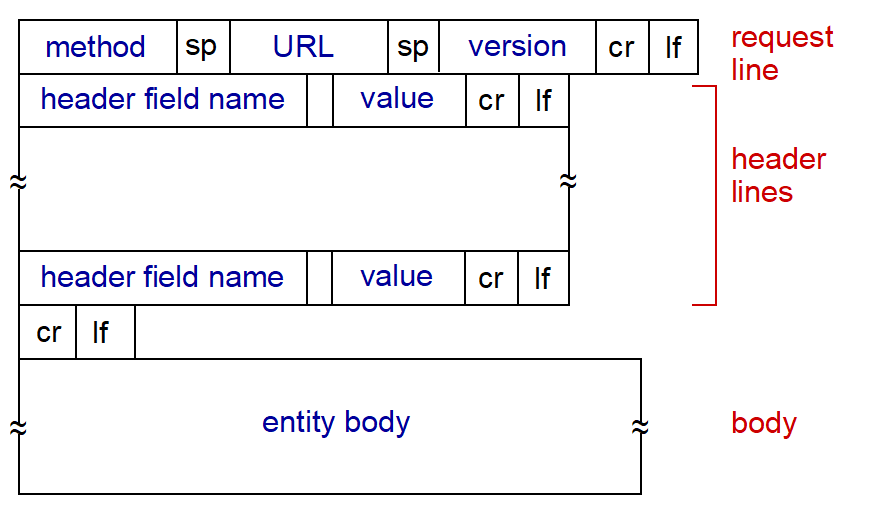

请求:

- request line=method+URL+version

- 若问主机,不是URL,而是Host

- header lines

- Host

- body

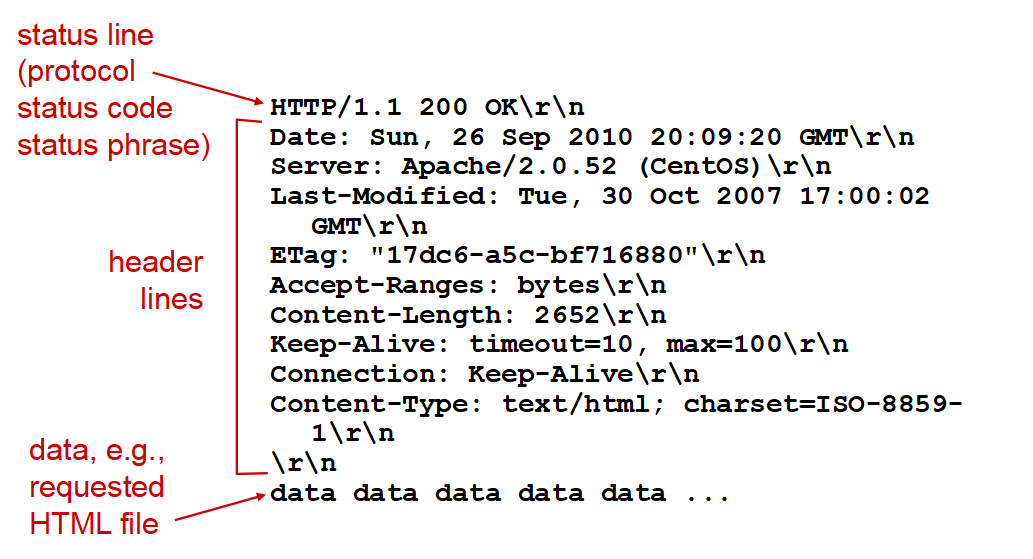

响应:

- status line=protocol+status code+status phrase

- 304

- header lines

- Last-Modified

- Connection

- data

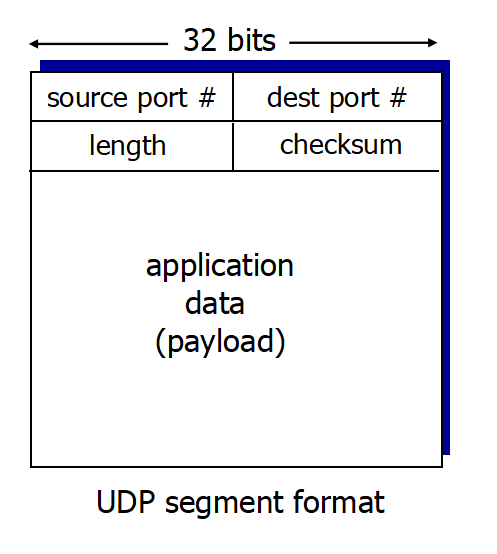

UDP

- 8字节for header

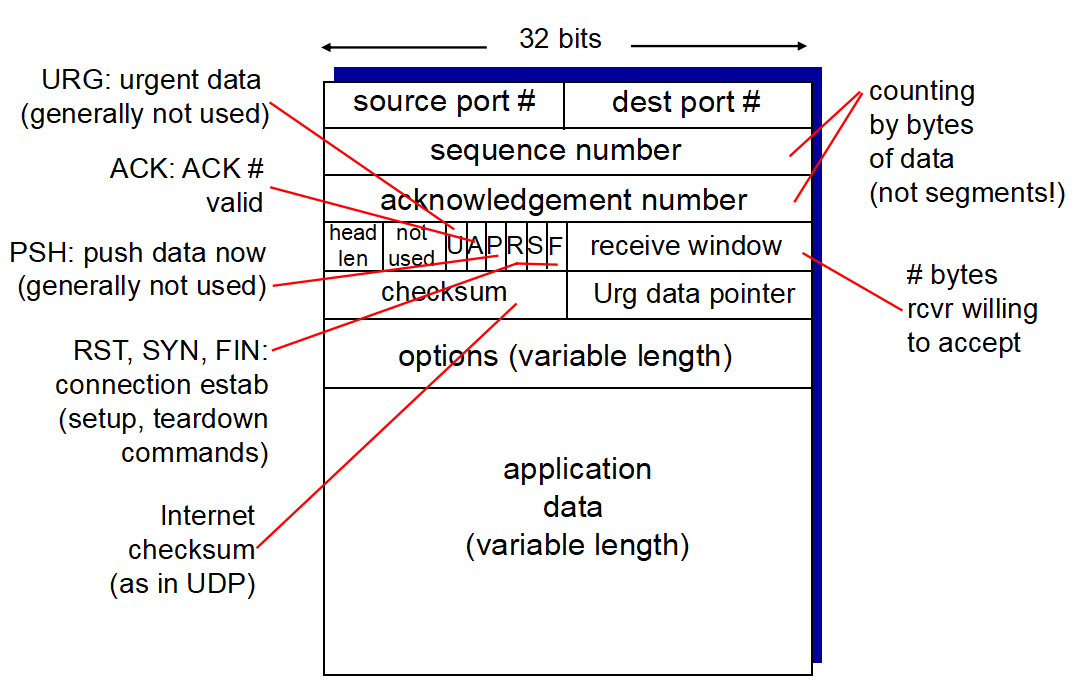

TCP

- 40字节

- sequence number是该segment的first byte的序号;最开始的时候是随机的

- ACK是期待的下一个

- SYN:三次握手时SYN=1

- FIN:结束TCP时,FIN=1

IP

- IP header至少20字节→TCP/IP=40字节

other

协议

- HTTP默认是持续连接+流水线

- FTP端口:21控制,20传数据

- IP是无连接、不可靠的

- TCP

- 全双工(允许同时双向传输)